VPN між мережами (Site-to-Site VPN)

Дізнайтеся про основні типи VPN — Site-to-Site, Remote Access і Point-to-Site. Порівняйте їхні переваги та обмеження, а також дізнайтеся, як налаштувати Site-to-Site VPN для з'єднання мереж та захисту своїх даних під час роботи у віддалених мережах.

Вступ

VPN між мережами (надалі Site-to-Site VPN) вважається чимось доволі складним і передусім позиціонуєтсья як рішення для бізнесу та великих організацій. Лише у вузьких кругах інтузіастів VPN між мережами не є "забороненим плодом" та використовуєтсья як іструмент для вирішення певних задач.

Сьогодні зосередимось на теорії. Щоб втілити у домашніх умовах VPN між мережами треба ознайомитись з базовими поняттями. Нумо розбиратися разом!

Що таке Site-to-Site VPN?

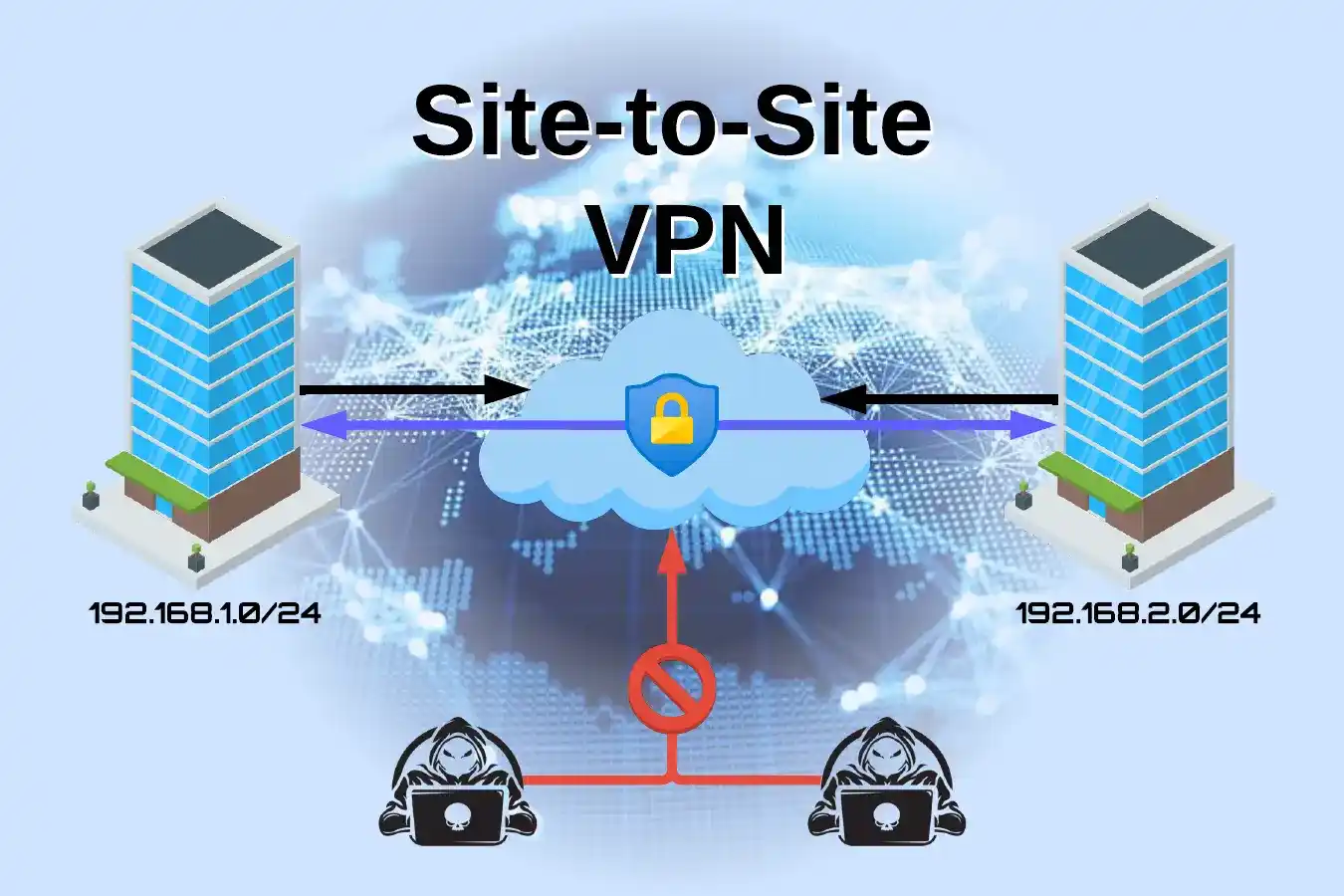

Site-to-Site VPN (Virtual Private Network) — це тип VPN-з'єднання, що дозволяє об'єднати дві або більше локальних мереж (LAN), розташованих у різних географічних місцях, у єдину захищену мережу через інтернет.

Це рішення використовується для безпечної передачі даних між офісами компанії або між офісом та хмарною інфраструктурою.

Ключові особливості Site-to-Site VPN:

- Шифрування трафіку. Весь трафік між двома сайтами (офісами) шифрується, що захищає дані від перехоплення.

- Прозорість для користувача. Користувачам не потрібно вручну налаштовувати з'єднання, оскільки VPN працює автоматично.

- Підключення локальних мереж. Замість з'єднання окремих пристроїв, Site-to-Site VPN підключає цілі мережі, що дозволяє пристроям з різних фізичних локацій обмінюватися даними так, ніби вони знаходяться в одній мережі.

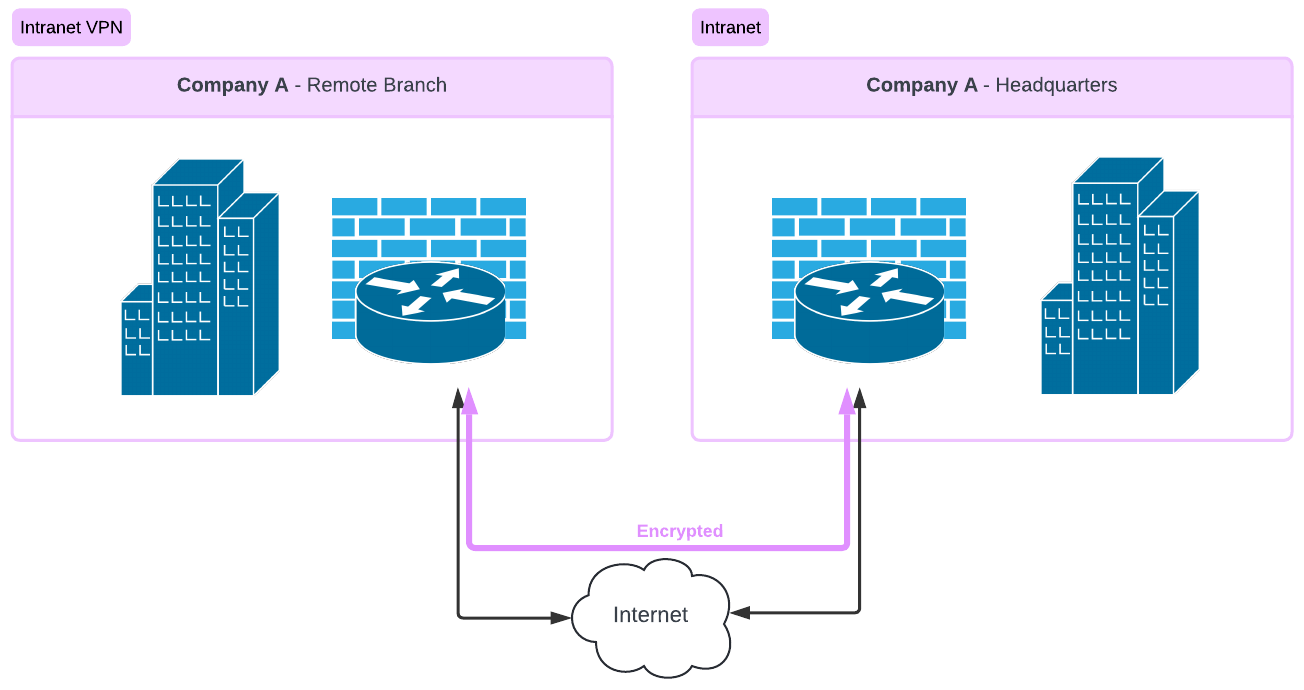

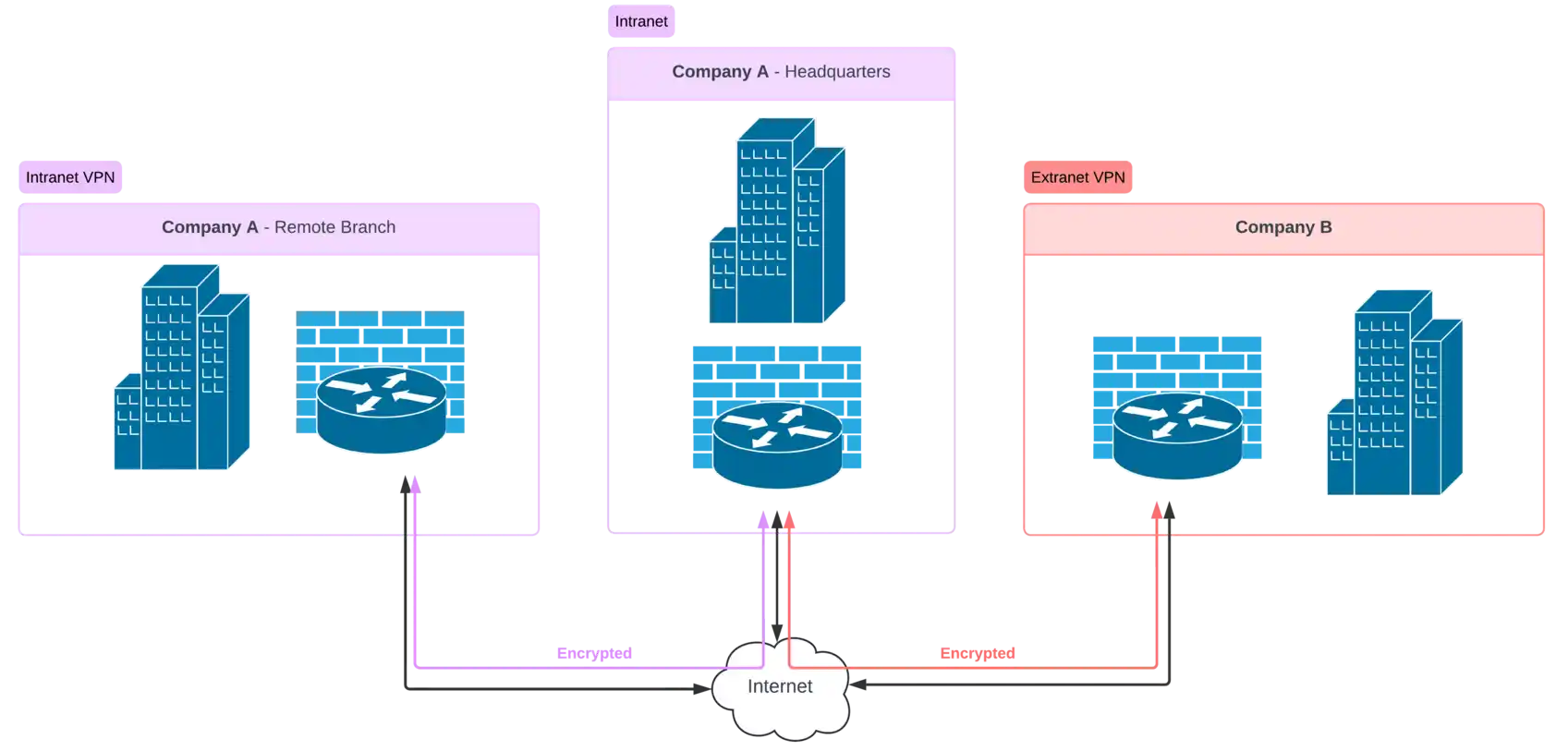

Він може бути реалізований двома основними способами:

- Intranet VPN: підключає кілька офісів однієї організації.

- Extranet VPN: з'єднує мережі різних компаній для безпечної співпраці.

Site-to-Site VPN часто використовується великими організаціями для забезпечення надійного зв'язку між їхніми філіями або партнерами.

Для кого?

Site-to-Site VPN може бути корисним для різних типів організацій та бізнесів, які мають потребу в об'єднанні кількох офісів або мереж в єдину захищену інфраструктуру. Ось основні категорії користувачів:

- Великі компанії з кількома офісами. Корпорації, що мають філії у різних містах або країнах, використовують Site-to-Site VPN для з'єднання своїх мереж, що дозволяє їм працювати як єдина команда, забезпечуючи доступ до корпоративних ресурсів для всіх працівників.

- Малі та середні підприємства. Компанії з кількома офісами або віддаленими командами можуть використовувати VPN для з'єднання своїх офісів без необхідності будувати власну мережу передачі даних.

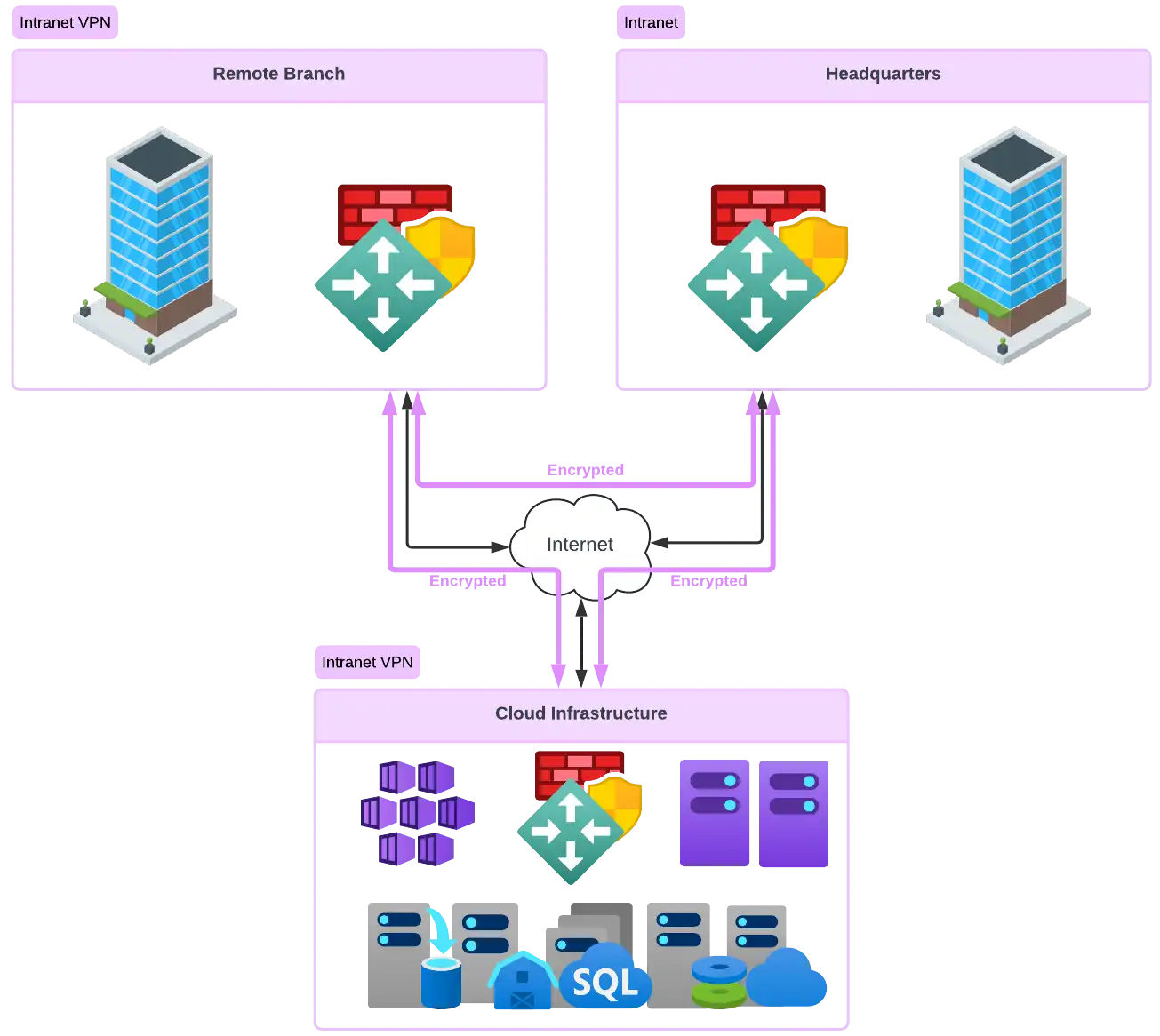

- Організації з хмарними інфраструктурами. Якщо компанія використовує хмарні сервіси (наприклад, Amazon Web Services, Microsoft Azure або Google Cloud), Site-to-Site VPN допомагає безпечно з'єднати локальну мережу з хмарною інфраструктурою.

- Партнери по бізнесу. У ситуаціях, коли дві або більше компанії повинні постійно обмінюватися великими обсягами конфіденційних даних, вони можуть використовувати Site-to-Site VPN для створення захищеного каналу зв'язку між своїми мережами (Extranet VPN).

- Урядові установи. Вони можуть використовувати Site-to-Site VPN для з'єднання різних відомств і офісів, забезпечуючи при цьому захищений зв'язок.

- Освітні установи. Університети та школи з кількома кампусами можуть використовувати VPN для безпечного обміну даними між своїми різними локаціями та забезпечення доступу студентам і викладачам до освітніх ресурсів.

- Медичні заклади. Лікарні та медичні центри можуть використовувати VPN для захисту пацієнтських даних і спільної роботи між різними відділеннями або іншими медичними установами.

Таким чином, Site-to-Site VPN актуальний для будь-якої організації, яка потребує захищеної та стабільної мережі для обміну конфіденційними даними між географічно розподіленими офісами чи мережами.

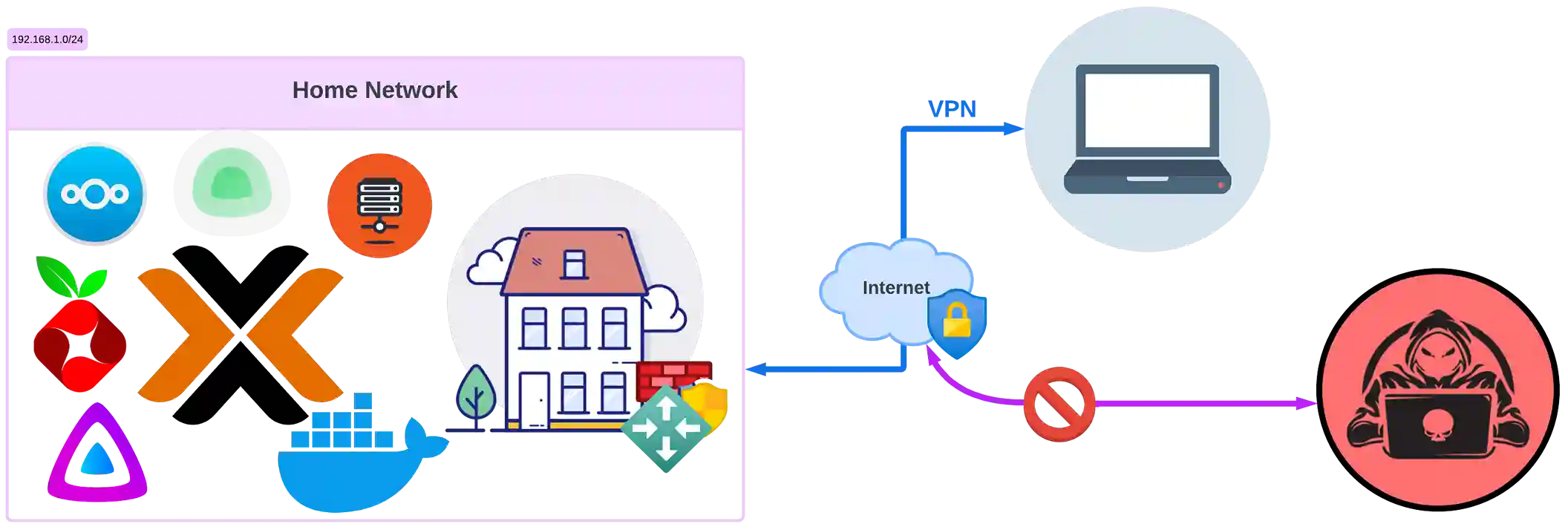

Site-to-Site VPN можна використовувати і для домашніх потреб, хоча це менш поширене рішення для звичайних користувачів. Ось кілька ситуацій, в яких Site-to-Site VPN може бути корисним для домашнього використання:

- З'єднання двох або більше домівок. Якщо у вас є кілька локацій (наприклад, основний дім і дача) і ви хочете об'єднати їхні мережі в одну, Site-to-Site VPN дозволить це зробити. Таким чином, ви зможете легко обмінюватися файлами або отримувати доступ до пристроїв (наприклад, до домашнього NAS-сервера або камер відеоспостереження), незалежно від того, в якому місці ви знаходитесь.

- З'єднання домашньої мережі з віддаленим сервером. Якщо ви керуєте домашнім сервером або використовуєте хмарні сервіси для зберігання даних, можна налаштувати Site-to-Site VPN для захищеного з'єднання між домашньою мережею та віддаленим сервером. Це забезпечить більш безпечний доступ до вашої інформації та сервісів, ніж стандартні віддалені підключення через інтернет.

- Віддалений доступ до домашньої мережі. Ви можете налаштувати Site-to-Site VPN для підключення до своєї домашньої мережі з будь-якої точки світу, що дозволить безпечно отримувати доступ до ваших пристроїв, таких як комп'ютери, медіа-сервери або камери, без ризику втрати даних або несанкціонованого доступу.

- Геймінг. Якщо кілька друзів або родичів хочуть об'єднати свої домашні мережі для створення приватної мережі для онлайн-ігор, Site-to-Site VPN може бути зручним рішенням для створення закритого ігрового простору з низькою затримкою.

- Безпека і конфіденційність. Можна використовувати Site-to-Site VPN для безпечного доступу до домашніх пристроїв, коли ви перебуваєте поза домом, зберігаючи всі ваші дані зашифрованими під час передачі.

Для домашнього використання, налаштування Site-to-Site VPN може бути дещо складнішим і вимагати певних технічних знань, але сучасні маршрутизатори часто мають вбудовану підтримку VPN, що полегшує процес конфігурації. Це рішення більше підходить для технічно підкованих користувачів або тих, хто має конкретні вимоги до безпеки та доступу до своїх даних.

Remote Access VPN та Point-to-site VPN

Не зайвим буде зазначити, що коли ми говоримо про віддалений та захищений доступ до певних мереж чи ресурсів мережі є і інші підходи як альтернативи Site-to-Site VPN.

Я думаю, що багато хто користується VPN, але в загальній практиці коли люди про це говорять вони мають на увазі саме Remote Access VPN.

Трохи про Remote Access VPN

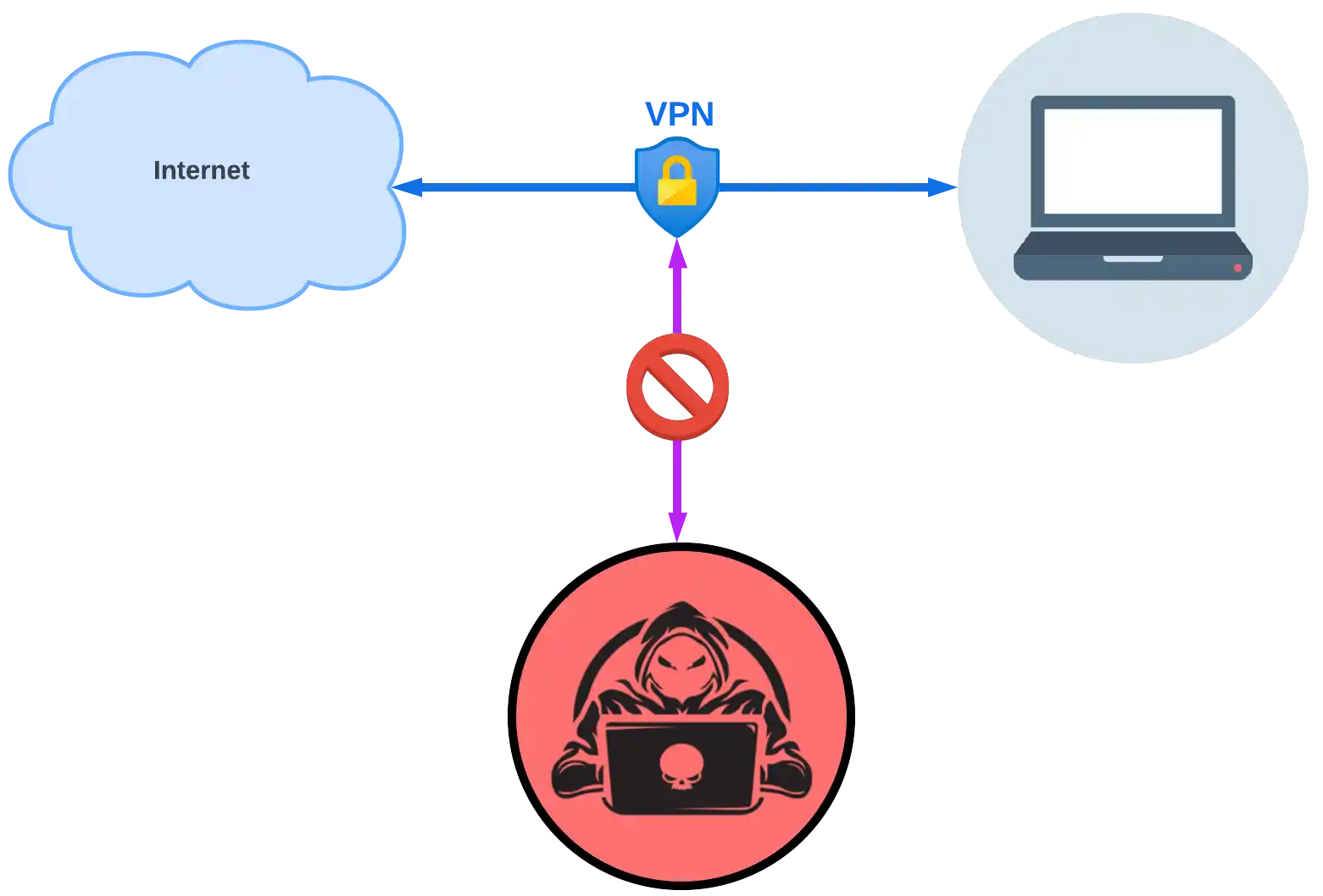

Коли люди кажуть, що користуються VPN у браузері або на комп'ютері для обходу певних обмежень, зазвичай мається на увазі використання Remote Access VPN або VPN-клієнта для зміни своєї IP-адреси та шифрування трафіку.

Основні цілі такого використання включають:

1. Обхід географічних обмежень

VPN дозволяє користувачам підключитися до серверів у різних країнах, змінюючи свою IP-адресу на адресу з тієї країни, де обмеження не діють. Це дозволяє отримати доступ до контенту, заблокованого в певних регіонах, наприклад:

- Стрімінгові сервіси з різними бібліотеками для різних країн.

- Вебсайти, які доступні лише в певних країнах або заблоковані в країні користувача.

2. Захист приватності та анонімність

VPN шифрує інтернет-трафік користувача, що робить його дані захищеними від перехоплення з боку хакерів, інтернет-провайдерів або урядів. Це корисно для тих, хто хоче захистити свої дії в Інтернеті, зберігати конфіденційність перегляду веб-сайтів або уникати стеження.

3. Обхід інтернет-цензури

У країнах або організаціях з суворою цензурою Інтернету (наприклад, Китай, Іран) VPN дозволяє отримати доступ до заблокованих сайтів, таких як Google, Facebook або YouTube, що інакше були б недоступні через місцеві обмеження.

4. Доступ до заблокованих або обмежених сервісів

Деякі сервіси чи вебсайти можуть блокувати користувачів з певних IP-адрес або регіонів. VPN допомагає обійти ці блокування, використовуючи інший IP-адрес.

5. Безпечне користування публічними мережами

VPN забезпечує шифрування трафіку під час підключення до незахищених мереж, таких як Wi-Fi у кафе, аеропортах чи готелях. Це зменшує ризик перехоплення даних або атак типу Man-in-the-Middle.

Отже, VPN у цьому контексті використовується для:

- Зміни IP-адреси, щоб здаватися користувачем з іншої країни.

- Шифрування трафіку для захисту конфіденційності.

- Обходу блокувань і цензури для доступу до контенту.

Сподіваюсь з ци стало трохи зрозуміліше.

Порівняння

Основна різниця між Site-to-Site VPN, Remote Access VPN та Point-to-Site VPN полягає в тому, як вони організовують підключення до мережі та для яких випадків вони використовуються. За приклади будемо брати використання у житті для простоти розуміння, але зазначимо і бізнесові аспекти.

Site-to-Site VPN

Цей вид VPN зазвичай не використовується людьми у повсякденному житті, тому що він більше призначений для з'єднання цілих мереж (наприклад, між двома офісами). Однак, у домашньому контексті можна уявити такий сценарій:

- Приклад: у тебе є два будинки, один у місті, інший на дачі. У кожному будинку є домашня мережа (Wi-Fi, комп'ютери, смарт-пристрої). Якщо ти хочеш зробити так, щоб обидві ці мережі працювали як одна, тобто ти міг дистанційно підключатися до своїх домашніх пристроїв з дачі (або навпаки), ти міг би налаштувати Site-to-Site VPN. Він створить враження, що обидві мережі — це одна велика мережа.

Як і зазначалось вище бізнес використовую цей тип VPN для з'єднання двох або більше окремих локальних мереж (офіси, філіали компанії тощо) через Інтернет. У цьому випадку мережі виступають як єдиний великий сегмент. Це забезпечує захищену передачу даних між різними офісами або локаціями.

- Використання: для з'єднання двох або більше офісів, філій.

- Користувачі: підключаються до мережі автоматично через локальну мережу.

- Приклад: підключення головного офісу компанії до віддаленого офісу через VPN.

Remote Access VPN (VPN для віддаленого доступу)

Це найпоширеніший вид VPN для звичайних людей. Його можна використовувати для того, щоб захистити свої дані під час підключення до Інтернету або обійти обмеження.

Приклад: ти встановлюєш VPN на свій ноутбук або смартфон. Коли ти підключаєшся до Інтернету через публічний Wi-Fi (у кафе, аеропорту), твій VPN шифрує всі дані, які ти передаєш. Так ніхто не зможе "підслухати" твої дії. Також VPN може змінити твою IP-адресу, щоб ти міг виглядати як користувач з іншої країни — наприклад, для доступу до заблокованих вебсайтів або контенту, доступного лише в інших країнах (як-от серіали на Netflix).

Приклад 2: ти встановлюєш VPN на свій ноутбук або смартфон. Коли ти перебуваєш за межами дому (наприклад, в офісі, готелі або кафе), ти можеш підключитися до домашньої мережі через свій VPN. Усі дані, які ти передаєш між пристроєм та домашньою мережею, будуть зашифровані, що захистить їх від можливих загроз у публічних мережах. Через це підключення ти зможеш отримати доступ до важливих домашніх сервісів — як-от NAS-сервера для зберігання файлів або системи розумного будинку (Home Assistant), щоб керувати пристроями, як-от камерами або освітленням. Окрім цього, якщо ти використовуєш медіа-сервер, наприклад, Plex або Jellyfin, ти зможеш дивитися фільми з домашньої бібліотеки, не турбуючись про відкритість з'єднання у публічних мережах.

У контексті бізнесу це рішення для віддалених користувачів, які хочуть підключитися до корпоративної мережі через Інтернет, використовуючи свої пристрої (комп'ютери, ноутбуки). У цьому випадку користувач встановлює VPN-клієнт на своєму пристрої для підключення до корпоративної мережі.

- Використання: для віддаленого підключення до корпоративної мережі з будь-якого місця.

- Користувачі: індивідуальні користувачі (співробітники, які працюють з дому або під час подорожей).

- Приклад: співробітник, який підключається до мережі компанії з дому для доступу до внутрішніх ресурсів.

Point-to-Site VPN

Цей тип VPN дозволяє підключатися до окремого пристрою або ресурсу, який розташований у віддаленому місці. Це може бути схоже на Remote Access VPN, але тут ти підключаєшся не до всієї мережі, а лише до конкретного пристрою або сервера.

- Приклад: у тебе вдома є сервер або NAS (мережеве сховище), де ти зберігаєш важливі файли, фільми або фотоархіви. Якщо ти захочеш отримати доступ до цього сервера, перебуваючи далеко від дому, ти налаштовуєш Point-to-Site VPN. Це дозволить тобі підключитися безпосередньо до твого домашнього сервера з будь-якої точки світу, наче ти сидиш вдома.

У бізнесі в принципі все те саме.

Підсумок порівняння

Як підсумок можемо зазначити що:

- Site-to-Site VPN з’єднує цілі мережі (наприклад, твій будинок і дачу).

- Remote Access VPN — це те, що більшість людей використовують для захисту своїх даних або обходу блокувань в Інтернеті.

- Point-to-Site VPN допомагає отримати доступ до конкретного пристрою (наприклад, домашнього сервера) з будь-якого місця.

Для повсякденного використання звичайними людьми найчастіше зустрічається Remote Access VPN для анонімізації та обходу обмежень.

Переваги Site-to-Site VPN

Я би хотів підкреслити наступні переваги Site-to-Site VPN в контексті домашніх мереж та #homelabbing:

- Доступ до домашніх мереж з будь-якої локації — дозволяє об'єднати кілька домашніх мереж (наприклад, між друзями чи родичами), що дає змогу мати постійний доступ до всіх пристроїв у будь-якій локації.

- Захист особистих даних — забезпечує захищену передачу даних між віддаленими мережами, що є корисним для обміну файлами, резервного копіювання або віддаленого керування пристроями.

- Спрощений спільний доступ до ресурсів — дозволяє об'єднати всі домашні сервери, NAS та інші пристрої в одну логічну мережу, що полегшує управління ресурсами та доступ до них.

- Експерименти з реальними мережевими сценаріями — у homelabbing це дає можливість моделювати корпоративні мережі та вивчати роботу VPN-технологій на практиці, без потреби у комерційних рішеннях.

- Масштабованість — легко додаються нові домашні вузли або пристрої до існуючої мережі, що корисно для тих, хто постійно експериментує з різним обладнанням або новими технологіями.

Обмеження Site-to-Site VPN

Серед тих, що видно на поверхні можна зазначити наступні обмеження:

- Складність налаштування — для звичайних користувачів налаштування Site-to-Site VPN може бути складним процесом. Необхідно мати певні знання з мережевих технологій, налаштування маршрутизаторів та VPN-тунелів.

- Залежність від стабільності інтернет-з'єднання — якщо одна з домашніх мереж має нестабільний інтернет, з'єднання може постійно обриватися або працювати повільно, що негативно впливає на доступ до віддалених ресурсів.

- Обмежена швидкість передачі даних — пропускна здатність VPN залежить від швидкості інтернет-з'єднання обох кінцевих точок. Якщо домашній інтернет повільний або завантажений іншими користувачами, швидкість передачі даних через VPN також буде низькою.

- Вимоги до обладнання — для налаштування Site-to-Site VPN потрібне обладнання, яке підтримує цю функцію (як-от маршрутизатори або сервери). Дешевші або старі моделі можуть не мати такої підтримки або не забезпечувати достатньо потужності для стабільної роботи.

Як налаштовується Site-to-Site VPN?

При налаштуванні все дуже залежить від типу Site-to-Site VPN, протоколу та пристроїв. Для прикладу пропоную ознайомитись зі статтею від OpenVPN:

https://openvpn.net/as-docs/tutorials/tutorial--site-to-site-network.html

А у загальному ось основні кроки для налаштування:

- Оцінка вимог: визначити, які мережі потрібно з'єднати (наприклад, між двома будинками) та визначитись з типом VPN-протоколу (наприклад, IPsec, OpenVPN).

- Вибір обладнання: потрібно переконатися, що маршрутизатори або VPN-сервери підтримують Site-to-Site VPN. У разі використання старих моделей може знадобитися оновлення прошивки. OPNsense та pfSense є гарними замінниками дорогих маршрутизаторів

- Налаштування маршрутизаторів: ви маєте увійти в панель управління маршрутизатора. Потім включити функцію VPN та налаштувати параметри, такі як: IP-адреси обох мереж та протокол шифрування (потрібно налаштувати аутентифікацію).

- Конфігурація тунелю: створіть VPN-тунель між двома мережами, визначивши зовнішні IP-адреси кожного маршрутизатора. Налаштуйте маршрутизацію, щоб забезпечити правильний обмін даними між мережами.

- Тестування підключення: Перевірте з'єднання, надіславши дані між мережами (наприклад, спробувати підключитися до пристрою з однієї мережі в іншу). Переконайтеся, що всі налаштування працюють правильно і дані передаються без проблем.

- Моніторинг та обслуговування: регулярно перевіряйте статус VPN, щоб виявляти можливі проблеми з підключенням, або налаштуйте сервіси з моніторінгу. Не забувайте оновлювати прошивку маршрутизаторів та стежити за безпекою налаштувань.

Ці кроки можуть варіюватися в залежності від обладнання та протоколів, але загальна структура залишається схожою.

Висновки

У підсумку, Site-to-Site VPN є потужним інструментом для з'єднання віддалених мереж, що надає безпечний доступ до ресурсів і даних. Він ідеально підходить для організацій з кількома офісами, а також для домашніх користувачів, які бажають інтегрувати свої мережі. Незважаючи на певні обмеження, такі як складність налаштування та залежність від стабільності інтернет-з'єднання, переваги, які він надає, значно переважають недоліки.

Правильне налаштування та регулярне обслуговування Site-to-Site VPN можуть забезпечити високий рівень безпеки та надійності. Враховуючи потреби вашої мережі та користувачів, ви зможете обрати оптимальний тип VPN для своєї ситуації.

Вибір між Site-to-Site VPN, Remote Access VPN та Point-to-Site VPN залежить від специфіки вашого використання, вимог до безпеки та зручності доступу. У більшості випадків для доступу до будь якої мережі достатньо буде і Remote Access VPN такого як WireGuard, але коли сервіси або сервери однієї мережі повинні мати постійний звʼязок з ресурсами в іншій мережі, без втручання людини, тоді залишається лише обʼєднання мереж.